2013년 3월 20일 국내 금융사와 방송사를 공격해 사이버 대란을 일으켰던 공격조직이 이후에도 끊임없이 국내 주요 시설을 해킹한 정황이 의심된다. 이들은 지난해부터 올해까지 1년 넘게 국내 에너지·교통·통신·방송·IT기업·금융·정치권을 해킹하며 사이버 혼란을 조장한 것으로 드러났다.

안랩(대표 권치중) 시큐리티대응센터는 2014년 5월부터 2015년 7월까지 동일한 유형 악성코드를 사용해 국내 여러 기관과 기업을 공격한 ‘검은 광산 작전(Black Mine Operation)’을 밝혀냈다.

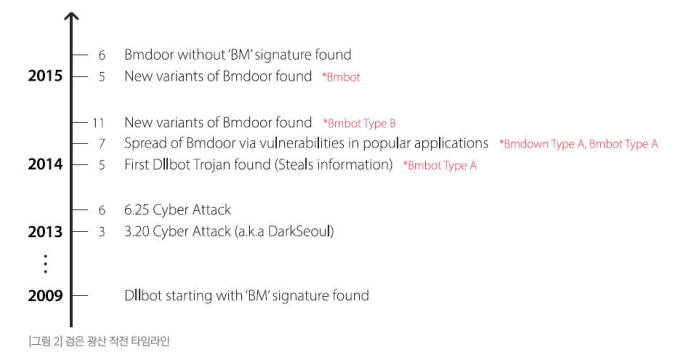

해당 공격조직이 사용한 악성코드는 2013년 3·20 전산망 장애 때 쓰인 것과 유사하며, 6·25 사이버 공격 때 접속된 일부 IP와 동일하다.

안랩 측은 “검은 광산 작전 조직이 지난 5월까지 활발하게 활동하다 6월 이후 활동이 주춤해졌다”고 밝혔다. 하지만 “새로운 공격을 준비 중이거나 새로운 악성코드를 사용하며 활동 중일 가능성도 높아 예의주시하고 있다”고 덧붙였다. 공격자는 2014년 7월과 2015년 3월에 국내 웹사이트를 해킹해 일반인을 상대로 악성코드를 퍼트리기도 했다.

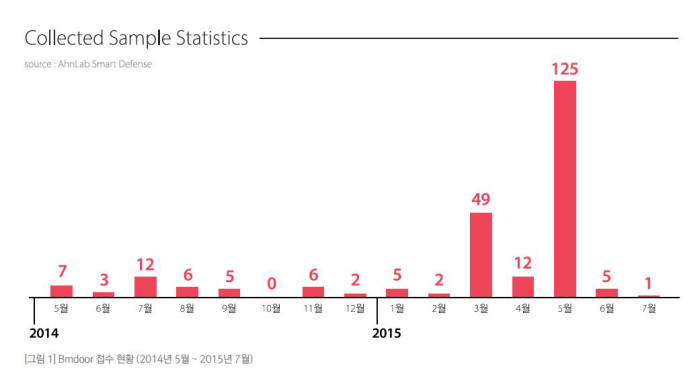

검은 광산 작전에 쓰인 악성코드는 ‘Bmdoor’다. 올해 7월까지 240개 이상 발견됐다. 3월과 5월에 해당 악성코드 샘플 수집이 급증했다. 공격자는 표적으로 삼은 기업과 기관에 Bmdoor 악성코드를 업무 관련 파일이나 졸업앨범, 동문회 초청장 형태 파워포인트 파일로 위장해 배포했다. 파워포인트 파일이 열림과 동시에 악성코드가 내부에서 실행되는데 사용자는 이 사실을 알아차리기 힘들다.

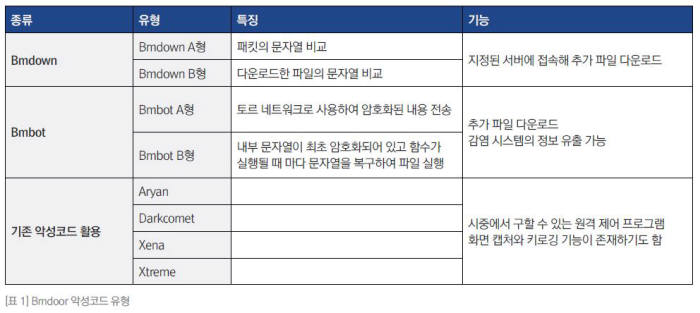

Bmdoor는 감염된 시스템 정보를 수집하고 명령&제어(C&C)서버와 통신하며 다양한 명령을 받아 실행된다. Bmdoor는 정상 실행 파일처럼 보이지만, 파일 끝부분이 암호화돼 숨겨진 악성코드가 메모리에서 실행된다. 암호화된 영역이 ‘BM’ 문자열로 시작하는 것이 특징이다. 분석가와 자동분석 시스템을 우회하는 기능을 포함했다.

안랩은 검은 광산 작전 조직이 3·20 전산망 장애를 일으킨 그룹과 관련된 정황 네 가지를 찾았다. 우선 BM 문자열을 포함하는 여러 종의 3·20 전산망 장애 연관 악성코드가 발견됐다. 2014년 7월 발견된 Bmdoor는 3·20 악성코드와 거의 유사한 형태의 변형코드였다. 해당 악성코드는 다른 곳에서 발견되지 않아 제작자만 보유하고 있을 가능성이 높다. 동일 그룹이 아니라고 해도 3·20 전산망 장애 그룹과 교류하거나 협력 관계로 추정할 수 있다.

공격자는 2014년 7월 7일 Bmdoor 변형을 배포할 때 국내 프로그램 취약점을 이용했다. 3·20 전산망 장애 때 이용한 취약점과 유사하다. 2014년 7월 7일 배포된 Bmdoor 변형 주소와 통신 주소는 2013년 6월 25일 발생한 사이버공격 당시 사용한 악성코드 배포 도메인, 접속 주소와 일부 동일하다.

분석팀은 “지난 10년 동안 국내 주요 기관과 기업을 지속적으로 공격하는 세력은 분명히 존재한다”며 “주요 기관과 기업은 내부로 유입되는 파일 분석 역량을 강화하고 보안업체, 유관 기관과 협력을 강화해야 한다”고 설명했다.

김인순기자 insoon@etnews.com