2013년 3월 20일 국내 주요 은행과 방송사 전산망을 마비시켰던 다크 서울(Dark Seoul)과 유사한 공격이 탐지됐다.

팔로알토네트웍스(대표 최원식)은 지능형지속위협(APT) 대응 솔루션 와일드파이어 분석 결과 3·20 대란에 사용된 악성코드와 상당 부분 유사한 사이버 공경 사례가 다시 나타났다고 21일 밝혔다.

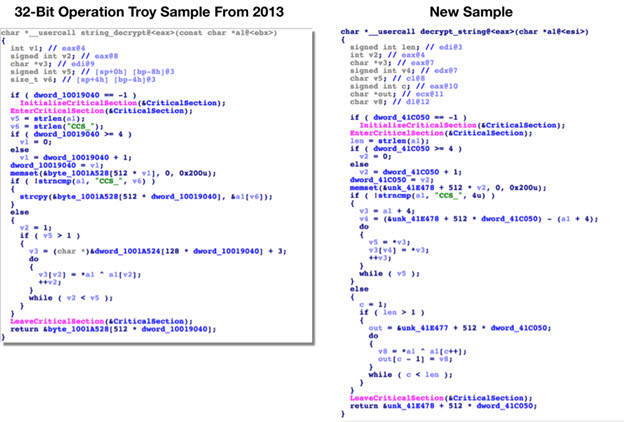

팔로알토 네트웍스 보안 위협 분석기관 유닛42는 최근 유럽 운송과 물류 업계에서 공격을 확인했다. 이 공격에 쓰인 새로운 변종 악성코드는 ‘TDrop’이다. 기능, 구조, 사용 도구에서 3·20때 쓰인 것과 상당 부분 유사하다.

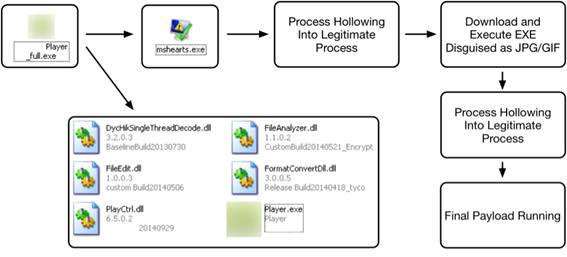

악성코드는 정상적인(legitimate) 보안 카메라 비디오 플레이어를 우회하여 출입한다. 최초 공격은 산업용 제어 시스템 분야에서 사용되는 소프트웨어 설치 실행 파일에 트로이목마를 사용한 스피어 피싱 이메일에서 발견됐다. 플레이어 실행과 함께 악성코드가 동시 실행된다. 최종 사용자는 악성코드 침입 사실을 인지하지 못한다. 침투 후에는 공격자가 구성 매개변수를 수정하고 추가 악성코드를 다운로드하고 명령을 실행할 수 있도록 작동한다.

최원식 팔로알토 네트웍스 코리아 지사장은 “휴면 상태로 알려진 위협의 재등장은 이제 더 이상 새로운 일이 아니다”라며 “3·20 그룹이 이번 공격을 실행한 것인지 구체적으로 확인되지 않았지만 당시 공격 그룹이 악성코드를 공유할 수도 있다”고 말했다. 그는 “팔로알토 네트웍스 고객은 위협 인텔리전스 보안 서비스 제품 오토포커스(AutoFocus)에서 구체적인 정보를 확인할 수 있다”며 “팔로알토 네트웍스 차세대 보안 플랫폼으로 이런 침투를 막을 수 있다”라고 말했다.

김인순기자 insoon@etnews.com