악성코드에 감염된 현금인출기(ATM)가 저장해서는 안 될 개인정보를 남긴 것으로 드러났다. ATM에 연결된 백신 업데이트 관리 서버 보안도 허술했다.

ATM을 운영하는 VAN(밴) 기업은 기기 내 개인정보가 저장되는 사실을 최근 발생한 사고 조사에서 파악했다. 현금과 개인정보가 오가는 ATM 응용프로그램 설계와 보안 시스템 운영에 허점이 드러난 인재였다.

29일 금융업계에 따르면 악성코드에 감염된 ATM을 조사한 결과 내부에 개인정보를 저장한 것이 발견됐다. 해당 ATM 기기 외에 다른 기종은 신용카드 등 개인정보를 저장하지 않았다. ATM 밴사는 제조사에서 응용프로그램을 업데이트, 개인정보 저장 기능을 삭제했다.

국내 대부분의 ATM은 윈도 환경에 제조사가 개발한 응용프로그램을 운영한다. 사실상 윈도 PC와 같은 환경이다. 다른 ATM 기기는 내부에 카드 정보를 저장하지 않는다. 해당 기기는 암호화 없이 개인정보를 저장했다.

경찰은 공격자가 해당 ATM에 어떻게 침투했는지 최초 유입 경로를 조사하고 있다.

ATM 밴 운영사 관계자는 “ATM 밴 망 자체가 뚫린 것이 아니라 특정 제조사가 개발한 ATM만 악성코드에 감염됐다”면서 “ATM에 안티바이러스 솔루션을 자동으로 업데이트하는 백신 서버를 통해 침투했을 가능성을 보고 있다”고 설명했다.

ATM 밴사가 운영하는 기기는 인터넷망에 가상사설망(VPN) 기능으로 연결된다. 현재 상당수의 공용 ATM 기기에는 PC처럼 안티바이러스 솔루션이 깔려 있다. 매일 등장하는 수많은 악성코드의 패턴을 업데이트하는 서버가 연결된다. 해당 업데이트 서버에 취약점이 있고, 이를 이용했을 가능성이 점쳐진다.

한 보안 전문가는 “2013년 3·20 사이버테러 때도 백신 업데이트 서버를 안전하게 운영하지 않아 해커가 이를 통해 금융 폐쇄망으로 들어갔다”면서 “이번 사고도 과거와 유사한 통로를 이용한 정황”이라고 분석했다.

백신 업데이트 서버처럼 중앙관리 소프트웨어(SW)는 해커의 표적이다. 한꺼번에 연결된 모든 기기에 악성코드를 유포, 정보를 유출하기 때문이다.

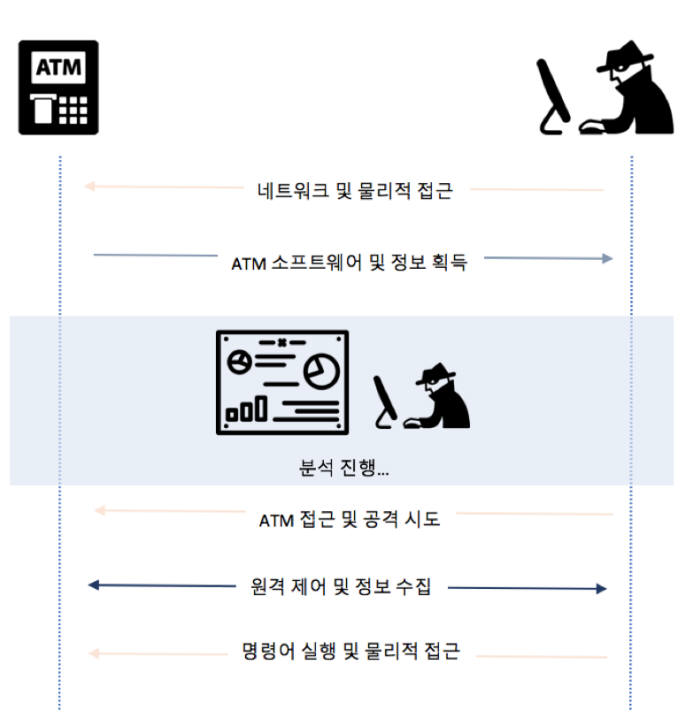

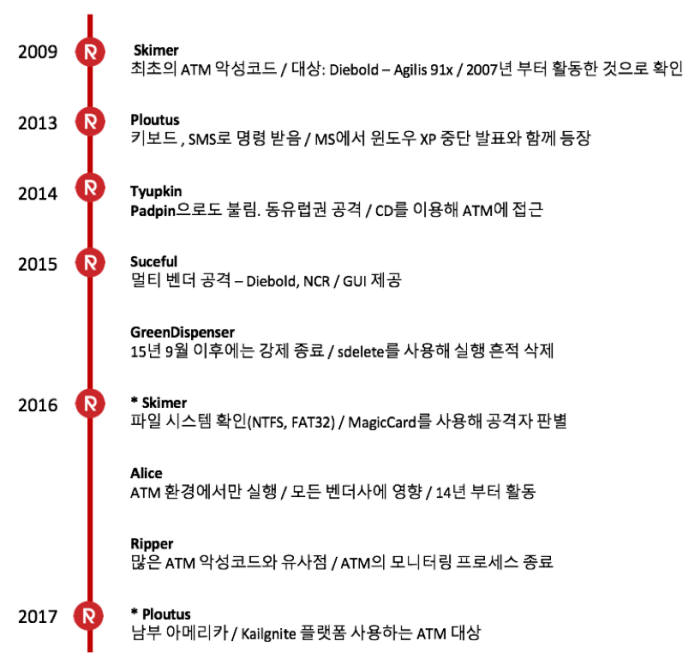

NSHC가 최근 내놓은 'ATM 공격 사례와 악성코드 특징 분석 보고서'에 따르면 ATM은 윈도 시스템에서 발견된 많은 취약점에 그대로 노출된다. 네트워크에 연결된 기기를 확인하는 검색 엔진 쇼단(Shodan)에서도 ATM은 쉽게 검색된다. ATM은 운용체계(OS)와 네트워크 공격에 모두 노출된다. 해커는 2007년부터 ATM을 노린 악성코드를 제작해 유포했으며, 매년 그 수가 증가했다.

김인순 보안 전문기자 insoon@etnews.com