랜섬웨어와 동일한 기능을 가진 신종 웹 악성코드 '웹쉘'이 등장해 보안 시장에 경고등이 켜졌다.

웹 보안 전문업체 유엠브이기술(대표 방윤성)은 최근 랜섬웨어 기능을 가진 신종 웹쉘을 수집해 분석한 결과, 이미 여러 해외 인터넷 사이트가 감염된 것으로 확인됐다고 밝혔다. 조만간 국내 사이트에도 유입될 것으로 예상돼 일명 '랜섬웨어 웹쉘'에 대비책 마련이 시급하다.

기존 웹쉘은 웹 서버에 명령을 수행할 수 있도록 작성한 웹 스크립트 파일로 웹 브라우저를 이용해 원격에서 서버 제어가 가능한 악성파일을 뜻한다. 해커가 웹 서비스 취약점을 통해 웹 서버에 침투한 후 웹쉘을 업로드 해 시스템을 장악하면서 본격적인 공격을 시작한다. 이후 해커는 웹쉘을 이용해 추가로 악성파일(랜섬웨어)을 업로드하고 시스템 명령어를 통해 실행하는 공격 방식을 사용한다. 이처럼 기존에는 업로드 기능과 시스템 명령으로 랜섬웨어를 추가 업로드 해 실행했지만 이번에 수집된 신종 웹쉘은 파일 자체가 랜섬웨어와 같은 기능을 한다.

신종 웹쉘은 방어가 쉽지 않다. 랜섬웨어는 실행형(exe, scr, vbs 등) 파일로 프로세스가 생성되면서 암호화를 진행하는 반면에 신종 웹쉘은 실행형 파일이 아닌 웹 서버 스크립트 파일로 동작하기 때문에 백신 등으로 탐지하는데 한계가 있다.

피해자에게 금전을 요구하는 방식도 랜섬웨어와 유사하다. 기존 웹쉘은 △웹 서버 시스템 파괴(웹 서비스 불가) △DB접근을 통한 개인정보 탈취 △홈페이지 변조 등 금전적 요구 없는 공격이 주를 이뤘다. 반면에 새로운 유형의 웹쉘은 랜섬웨어와 동일하게 해커가 암호화 할 때 사용되는 키(Key)값을 금전과 바꿀 수 있다. 신종 웹쉘이 최근 기승을 부리는 랜섬웨어 추세에 맞춰 진화된 것이다.

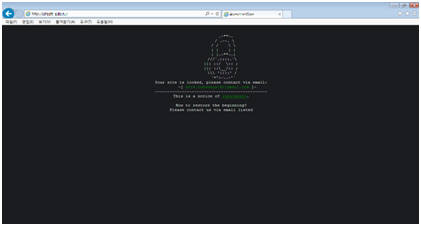

유엠브이기술이 신종 웹쉘을 분석한 결과, 해커는 웹 브라우저를 통해 업로드 된 웹쉘에 접속하게 된다. 이후 암호화에 사용되는 키값 입력 창에 해커만 알고 있는 키값을 입력한 후 실행버튼을 누르면 파일들을 암호화하면서 웹 설정파일과 에러페이지를 자동으로 생성한다. 일반 사용자가 정상 페이지에 접속을 하면 해당 페이지가 암호화돼 있기 때문에 생성된 에러페이지를 보여주도록 웹 설정파일까지 생성된다. 에러페이지 내용은 사이트가 락(lock)에 걸렸다는 메시지와 함께 해커 이메일 주소가 나타난다. 랜섬웨어와 같이 금전을 요구할 수 있다.

초기 웹쉘은 난독화 되어있지 않은 기본형부터 해커가 특정 사이트를 해킹 후 업로드 하여 암호설정을 통해 타인에게 계정정보를 파는 단계, 탐지 우회를 위해 코드를 변형(한줄코드)하거나 지속적인 기능을 추가하는 단계, 관리자가 알아볼 수 없도록 난독화하는 단계를 거쳤다.

신종 웹쉘은 여기에서 그치지 않고 랜섬웨어와 닮은 단계로 진화한 것이다. 특히 인터넷을 통한 랜섬웨어 침해가 증가 추세여서 신종 웹쉘이 빠르게 확산될 우려가 높다.

방윤성 유엠브이기술 대표는 “최근 국내에서 랜섬웨어에 피해가 속출하는 등 해외 해커들의 표적이 되고 있다”면서 “신종 랜섬웨어 웹쉘이 확산될 조짐을 보이고 있어 국내 웹 보안 담당자들의 각별한 주의가 필요하다”고 당부했다.

서동규기자 dkseo@etnews.com