관련 통계자료 다운로드 연도별 공인인증서 유출 건수

관련 통계자료 다운로드 연도별 공인인증서 유출 건수

‘날짜, 이름, 주민번호, 휴대폰 번호, 은행 계좌번호, 인터넷뱅킹 ID비밀번호 공인인증서와 비밀번호, 보안카드번호, 특이사항.’

인터넷 뱅킹 사용자를 노린 전자금융 정보와 공인인증서 유출이 위험 수위에 다다랐다. 빛스캔(대표 문일준)은 공격자 서버를 확인한 결과 대규모로 공인인증서가 탈취된 것은 물론이고 당장 계좌를 이체시킬 수 있는 금융정보가 수집된 내용을 찾아냈다고 5일 밝혔다. 빛스캔은 한국인터넷진흥원(KISA)에 600여명의 피해자 정보를 전달하고 추가 피해를 예방하는 조치를 취했다.

빛스캔은 공격자가 인터넷 뱅킹 사용자 정보를 체계적으로 관리하며 금융범죄를 기업화한 것으로 분석했다. 올초 공격자 서버에는 공인인증서와 일부 개인정보만 수집됐으나 최근에는 실제로 계좌이체가 가능한 수준까지 정보량이 늘었다.

특히 최근 공격자 데이터베이스(DB)에는 잔액확인이나 인증서 만료 상태 확인 등 계좌별 특이사항까지 표시돼 있는 것으로 확인됐다. 과거 단편적으로 금융정보를 수집하는 단계였다면 2년간 정보 축적으로 실제 금융 피해를 입힐 수 있는 상태에 도달한 셈이다.

공격자는 스마트폰과 PC 등에서 공인인증서 파일을 탈취하는 악성코드를 대량으로 유포해 범죄에 필요한 정보를 수집했다. 악성코드에 감염된 사용자가 인터넷뱅킹 사이트에 접속하면 해커가 만든 가짜 사이트(파밍)로 바로 연결된다. 사용자가 가짜 사이트인지 인식하지 못하면 인터넷뱅킹 ID와 비밀번호, 공인인증서 비밀번호, 보안카드 번호 등 주요 금융정보를 모두 유출한다.

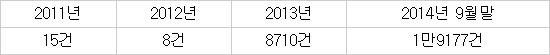

한국인터넷진흥원이 국회에 제출한 자료 따르면 올해 악성코드와 스미싱으로 PC와 스마트폰에서 유출된 공인인증서가 1만9177건(8월 말 기준)에 달한다. 지난해 전체 건수와 비교해도 두 배 이상 증가했다. 10월 들어 공인인증서를 탈취하고 파밍 사이트로 연결하는 악성코드가 더욱 확산되고 있어 유출 규모는 더욱 커질 전망이다.

문일준 빛스캔 대표는 “인증서 탈취 확인부터 시작해서 실제 계좌를 확인하고 이체하는 관리 내용까지 실체가 확인된 것은 처음”이라며 “인터넷 뱅킹 개인 사용자에게 보안을 강요하는 활동을 넘어 웹을 통한 악성코드 유포에 적극 대응해야 한다”고 말했다. 문 대표는 “이제 더 이상 악성코드 감염을 개인 잘못으로 전가해서 안 된다”며 “인터넷 금융에 대한 소비자 신뢰도에 심각한 영향을 주는 상황에 도달했다”고 지적했다.

<연도별 공인인증서 유출 건수 자료:한국인터넷진흥원>

김인순기자 insoon@etnews.com