관련 통계자료 다운로드 스피커 기반 채널 네트워크

관련 통계자료 다운로드 스피커 기반 채널 네트워크

인터넷이 전혀 연결되지 않은 망분리 환경에서도 주요 자료가 해킹에 의해 유출될 수 있음이 확인됐다. 폐쇄망은 안전하다는 기존 통념을 깨는 연구 결과다.

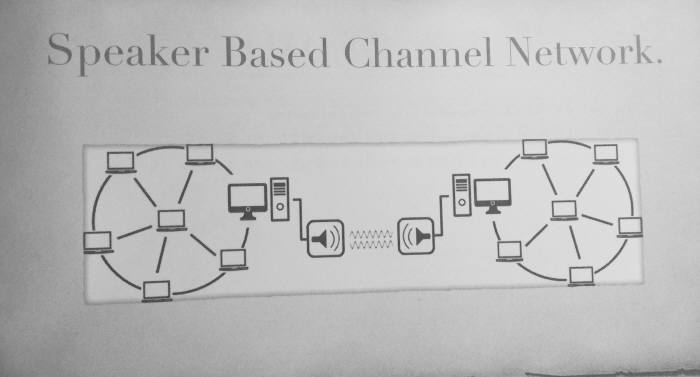

윤지원 고려대 사이버국방학과 교수팀은 인터넷에 전혀 연결되지 않은 두 대 PC 스피커를 이용해 자료를 전송하는 데 성공했다. 윤 교수는 “많은 사람들이 폐쇄망에 악성코드가 감염됐더라도 인터넷과 연결되지 않아 작동하지 못한다는 이론을 내세우고 있지만 실상을 그렇지 않다”면서 “인터넷이 연결되지 않은 망에서도 전혀 다른 채널로 악성코드가 활동할 수 있다”고 설명했다.

이른바 ‘부채널 공격(Side Channel Attack)’이다. 부채널 공격은 IC카드나 전자여권, 사물인터넷(IoT) 기기 등에서 암호 알고리즘이 작동할 때 전기 소모량, 전자기 신호량, 고주파 소음 등을 분석해 암호키나 정보를 빼내는 기법이다. 윤 교수팀은 PC 스피커를 활용해 망분리 환경에서 부채널 공격 시연에 성공했다.

이번 시연에는 우선 폐쇄망 안에 악성코드가 유입됐다는 전제가 깔린다. 이란 핵시설에 장애를 일으킨 스턱스넷 바이러스도 USB에 저장돼 직원이 많이 오가는 곳에 놓여졌다. 직원이 무심코 주운 USB 저장장치를 들고 핵시설 안으로 들어갔고 안에 있던 악성코드가 제어시스템에 설치됐다.

이렇게 사회공학적 방법으로 폐쇄망 안으로 악성코드가 유입되면 인터넷이 연결되지 않은 환경도 보안 위험에 놓인다. 윤 교수팀은 스피커 간 통신을 이용했다. 폐쇄망 안에 들어간 악성코드는 PC 스피커 레지스트리값을 바꿔 마이크 기능으로 전환한다. 대부분 PC에 스피커가 내장돼 있다. 공격자가 외부 PC 스피커로 폐쇄망 안 악성코드에 자료를 빼내라는 명령을 전송한다. 악성코드는 PC내 중요 파일을 ‘0’과 ‘1’로 표현되는 디지털로 바꾼다. 이 정보를 사람이 들을 수 없는 소리로 전환해 공격자 PC로 전송한다. 공격자는 인터넷이 전혀 연결되지 않았지만 폐쇄망 안에 놓인 PC에서 각종 문서와 그림파일까지 빼낼 수 있다.

공격자는 다양한 방식을 이용해 망분리 환경에서 자료를 유출한다. 직교주파수분할다중방식(OFDM)으로 소리를 전송하면 초당 400바이트로 송수신이 가능하다. 주파수호핑방식(FHSS)은 초당 3바이트로 속도는 느리지만 전파 방해를 적게 받는다.

윤 교수는 “대부분 PC에 들어있는 스피커를 제거하기 어렵고 폐쇄망 내 기기에 어떤 통신 채널이 있는지 점검이 필요하다”며 “폐쇄망은 100% 안전하다고 믿는 맹신을 버려야 한다”고 말했다.

김인순기자 insoon@etnews.com