대기업과 중소기업을 노린 메일 서버 취약점 악용 사이버 공격이 비상이다.

공격자는 메일을 이용해 기업 시스템을 침해하거나 또다시 스팸메일을 유포한다.

SK인포섹 보안전문가그룹 이큐스트(EQST)는 간이우편전송프로토콜(SMTP)을 악용한 사이버공격이 지난달 갑자기 증가했다며 기업 보안 담당자 주의를 당부했다. 기존에 SMTP 취약점을 겨냥한 공격은 매우 드물게 나타났지만 지난달 SK인포섹에 실제 대형 피해 사례가 연달아 접수됐다.

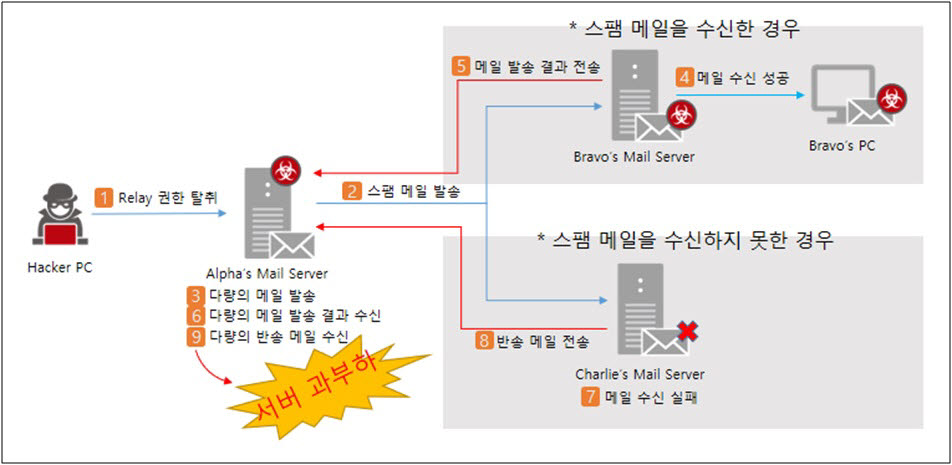

SMTP는 시스템 간 메일 교환을 지원하는 메시지 전송용 프로토콜이다. 실사용자만 메일을 발송할 수 있도록 릴레이 설정을 해야 한다. 공격자는 SMTP 릴레이 설정이 대다수 기업에서 잘 돼 있지 않는 점을 악용한다. 무차별 대입 공격을 통해 SMTP 인증을 뚫은 뒤 스팸메일을 유포한다.

이는 단순히 스팸메일 유포로 그치지 않는다. 공공기관과 대기업에서 발송한 메일은 포털 스팸메일에서 걸러지지 않을 뿐더러 이용자가 클릭할 확률이 높다. 규모가 큰 기관과 기업일수록 메일 서버 성능도 높기 때문에 공격자에게는 피해를 확산할 유인으로 작용한다. SMTP 공격을 방치할수록 대형 침해사고 가능성도 높아지는 셈이다.

SMTP를 통해 발송되는 스팸메일은 이용자가 스팸메일을 실제 수신했는지 여부와 무관하게 서버 과부하를 초래한다. 대량 메일 발송에 따른 결과와 반송 메일 전송으로 서버에 과부하가 걸리거나 디스크 가용성 문제가 발생하는 것이다.

스팸메일 유포 시 악용되는 기업에도 침해 위협이 높아진다. 김성동 SK인포섹 팀장은 “공격자는 언제나 가장 쉬운 관문을 찾는다”면서 “보안이 강화된 기업 중요 시스템 대신 누구나 클릭하기 쉬운 메일이 공격 진입점으로 활용되는 것”이라고 설명했다.

이어 “지난 한 달새 SK인포섹에서 탐지·대응한 SMTP 릴레이 공격만 여러 건에 달하는 만큼 실제 공격은 훨씬 많을 것으로 추정된다”면서 “기업에선 SMTP 공격에 대비하고 관리자 부주의가 보안사고로 이어지지 않도록 릴레이 설정에 유의해야 한다”고 말했다.

이 같은 피해를 예방하려면 △허용된 IP에 대해서만 릴레이를 설정할 것 △IP 기반 차단 도구를 활용해 비정상 로그인 IP를 차단할 것 △메일 전송 한도 설정 등 메일 발송 제한 기능을 활용할 것 △인가된 서버에만 메일 송수신을 허용하도록 제한을 둘 것 등이 권고된다.

스팸메일 발송자 차단과 서버 릴레이 차단 방법은 한국인터넷진흥원(KISA) 홈페이지에서도 확인할 수 있다.

오다인기자 ohdain@etnews.com