북한 정찰총국 산하 해킹그룹 라자루스가 지난해 국내 금융보안 소프트웨어(SW) 취약점을 통한 공격을 벌인 데 이어 올해엔 지난해 악용하지 않은 제3의 금융보안 SW를 고리로 사이버 공격을 감행할 것이란 전망이 나왔다. 또 지난해 해외 기업을 대상으로 SW공급망 공격을 수행한 라자루스는 올해 국내에서도 공급망 공격을 일으킬 수 있을 것으로 보인다.

한국인터넷진흥원(KISA)은 최근 2023년 하반기 사이버 위협 동향 보고서에서 라자루스의 사이버 공격 특징을 분석하면서 이 같은 내용의 전망을 내놨다.

2007년 창설된 라자루스는 한국을 비롯한 세계 각국에서 암호화폐 탈취, 랜섬웨어 등 사이버 공격을 벌이고 있다. 특히 2014년 김정은 북한 국무위원장을 소재로 한 영화 '더 인터뷰' 소니픽처스를 해킹하면서 유명해졌다.

라자루스는 국내에서 대형 침해사고를 수행하기 전 최소 1년간의 준비 과정을 가졌다. 탈취한 소스코드를 분석해 제로데이 취약점 공격에 실제 활용하기까지 약 1년간이 소요된 것으로 파악된다.

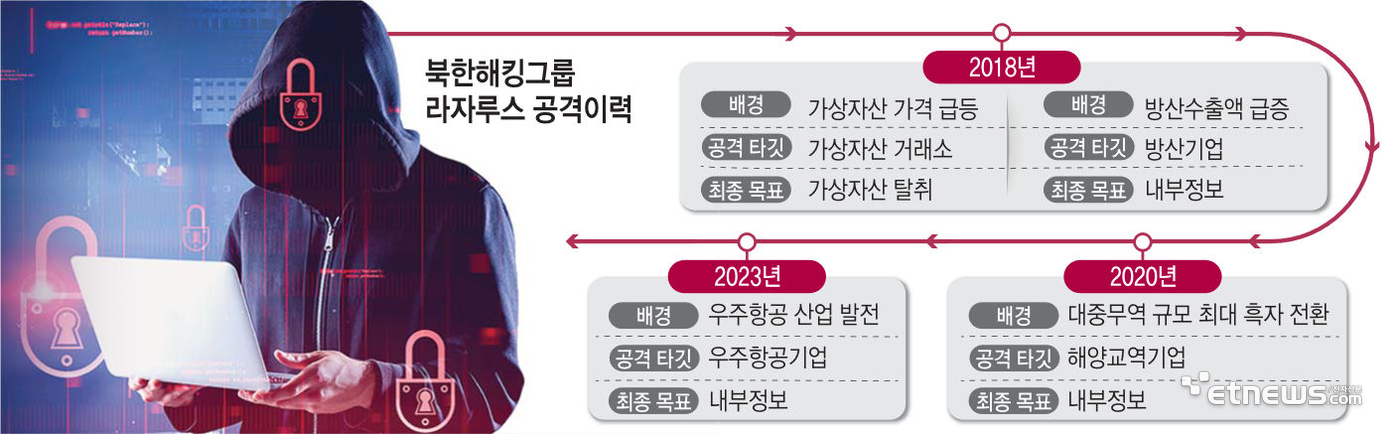

또 급부상 중인 산업의 주요 기업을 노렸다. 2018년 가상자산 가격이 급등할 땐 가상자산 거래소를 해킹해 가상자산을 탈취했으며, 방위산업 수출이 170억달러로 뛰어올랐을 땐 방산기업을 공격해 내부정보를 빼냈다. 아울러 2020년 대중무역 규모 최대흑자 전환기엔 해양교역기업을, 누리호 이후 우주항공 산업 전환점을 맞은 지난해엔 우주항공기업을 공격하기도 했다.

특히 라자루스는 지난해 금융보안 SW를 활용해 사이버 공격을 벌였다. 국내외 약 1000만대 이상 기관·기업·개인 개인용컴퓨터(PC)에 설치된 금융보안 SW의 제로데이 취약점을 적극 발굴해 활용했다. 금융보안 SW는 예측 불가능한 오류 발생 방지와 빠른 동작을 위해 컴퓨터 부팅 시 실행하고 대부분 PC에서 항상 실행 상태로 대기 중인 특징이 있어, 취약점을 통한 침투 성공 가능성이 높다. 이 때문에 라자루스는 금융보안 SW 개발사를 적극적으로 공격해 소스코드를 탈취한 것으로 분석된다.

보고서는 올해 라자루스가 지난해 악용하지 않은 제3의 금융보안 SW를 사이버 공격 수단을 삼을 것이라고 내다봤다. 국내 SW에 대한 높은 이해도를 바탕으로 제로데이 익스플로잇 코드를 개발, 공격에 적극 활용하는 등 라자루스의 공격단계별 기술적 특징을 분석해 이 같은 결론을 내렸다. 특히 라자루스가 이번 금융보안 SW 악용하며 부팅 시 자동실행, 취약버전 지속성 등 공격 용이성을 확인하고 빈번하게 활용할 것이란 분석이다.

아울러 라자루스가 주요 보안 SW 기업을 지속적으로 침투하고 있는 만큼 SW 공급망 공격을 시도할 것으로 보인다. 앞서 라자루스는 지난해 상반기 해외 기업을 대상으로 기업용 음성 비디오·통화 프로그램 '3CX' 공급망 공격을 벌인 바 있다.

보고서는 “제로데이 취약점을 100% 방어할 순 없다”면서도 “제로데이 취약점을 최소화하기 위해 개발 환경에서 보안 취약점이 발생하지 않도록 환경 조성이 필요하다”고 강조했다.

이어 “취약점 발견 시 신속한 대응 또한 매우 중요하므로 공격 표면을 구성하는 사이버 보안 취약성과 잠재적 공격 벡터를 지속적으로 발견·분석 및 모니터링할 수 있는 가시성 확보가 중요하다”고 덧붙였다.

조재학 기자 2jh@etnews.com