갠드크랩 랜섬웨어 복호화 툴 배포 후 하루만에 복호화 불가능한 새로운 버전이 발견됐다. 보안기업, 유로폴 등이 협력, 제작한 복호화 툴은 무용지물 됐다.

21일 이스트시큐리티, 안랩 등에 따르면 국내 사용자를 대상으로 '이력서'를 위장한 갠드크랩 랜섬웨어 5.2 버전이 발견됐다. 앞서 비트디펜더가 19일 홈페이지를 통해 갠드크랩 랜섬웨어 1, 4, 5.1버전에 대한 복호화 툴을 공개한지 하루 만이다. 비트디펜더는 유로폴, 루마이나 경찰과 협력해 복호화툴을 제작했다고 설명했다.

업계 관계자는 “과거 비트디펜더 복호화 툴 공개 후 새로운 버전 랜섬웨어가 제작·유포된 적 있으나 하루 만에 새로운 버전이 공개된 것은 처음”이라고 설명했다.

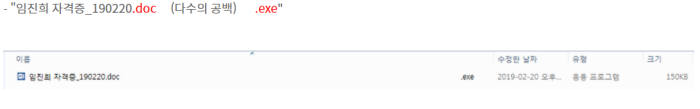

갠드크랩 랜섬웨어 5.2 버전은 이력서로 위장해 문서파일(doc)처럼 보이도록 했다. 파일 이름에 띄어쓰기(공백)를 길게 넣어 'exe' 실행파일을 문서파일로 착각하게 만드는 방식이다. 해당 파일을 실행시키면 PC내 주요 파일을 암호화 한다. 파일은 확장자 5~10자리 랜덤 문자열 방식 확장자로 변경되며 암호화폐를 요구한다. 갠드크랩 5.1버전과 마찬가지로 5.2버전에도 안랩을 조롱하는 메시지가 담겼다.

갠드크랩 랜섬웨어는 꾸준한 제작뿐 아니라 유포방식 등이 교묘해 세계적 골칫거리다. 특히 국내서는 지난해 유포 랜섬웨어 절반을 차지할 정도로 비율이 높다. 안랩 분석에 따르면 갠드크랩은 2018년 1월 처음 등장했으며 전체 랜섬웨어 가운데 53% 비율을 차지한 것으로 집계했다. 뒤를 이어 매그니버(16%), 워너크립트(11%) 등으로 나타났다.

유포방식에도 다양성을 보인다. 대부분 랜섬웨어가 온라인 광고를 통해 악성코드를 유포하는 멀버타이징, 취약점 공격에 집중한다. 갠드크랩 랜섬웨어는 스팸성 이메일 첨부, 취약점 도구와 결함한 멀버타이징, 정상소프트웨어 위장 등 다양하다.

업계 관계자는 “갠드크랩 랜섬웨어는 제작과 유포가 이원화된 서비스형 랜섬웨어로 수익을 극대화하기 위해 빠르게 새로운 버전을 개발·유포한다”면서 “출처가 불분명한 이메일 첨부 링크나 파일을 주의해야 하며 중요 자료는 정기적으로 백업하는 습관을 가져야 한다”고 조언했다.

정영일기자 jung01@etnews.com