한국과학기술원(KAIST·총장 이광형)은 김용대 전기 및 전자공학부 교수팀이 보이스피싱에 사용되는 심박스를 식별할 수 있는 원천기술을 개발했다고 21일 밝혔다.

심박스는 다수 유심칩을 동시 장착할 수 있는 기기다. 보이스피싱에 악용해 해외에서 온 인터넷전화가 한국 번호로 인식되는 '발신 번호 조작'에 활용될 수 있다.

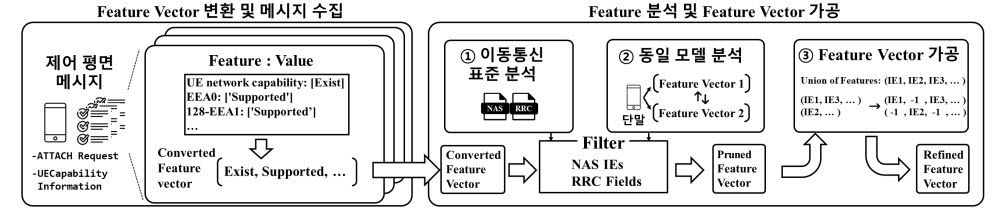

연구진은 휴대전화와 심박스 기능 차이를 활용했다. 휴대전화 등 모든 단말기는 이동통신망에 접속할 때 지원 가능 기능을 망에 전달하는데 휴대전화와 심박스는 큰 차이를 보일 수밖에 없다.

퀄컴, 삼성 같은 이동통신 칩 개발사는 매년 새로운 기능, 최신 스펙의 칩셋을 제작하고 이는 최신 휴대전화 제작에 사용된다. 반면 심박스는 전화 기능을 위주로 한 장비여서 비교적 낮은 스펙 칩셋을 사용한다.

또 일반적으로 휴대전화 제조사들은 심박스 제조사들과 달리 칩셋에 존재하는 다양한 기능들을 단말기에 구현한다. 이런 개발 과정 차이는 곧 휴대전화와 심박스가 지원하는 기능 차이로 이어진다.

연구팀은 이런 기능 중 1000여개를 이용해 이동통신 단말 기종을 구분하는 방법을 제안했고 100여개 이동통신 단말 기종을 분류할 수 있음을 입증했다.

또 이 기술을 보이스피싱에 사용되는 심박스에 적용했을 때 일반 휴대전화와 심박스를 명확히 구분할 수 있음을 확인했다. 이번 기술은 이동통신사에 적용되더라도 심박스 탐지에 충분히 사용될 수 있을 것으로 보인다.

이번 기술은 '타입할당코드(TAC:이동통신망에서 단말 기종을 나타내는 8자리 숫자)'를 변조한 단말도 식별할 수 있다는 것이 특징이다.

공동 제1저자인 오범석 연구원은 “100여개 이동통신 단말을 이용해 휴대전화와 심박스가 구분되는 것을 확인했다”며 “이동통신사와 협력해 상용 데이터를 활용한 검증과 기술 고도화가 이뤄지면 실제 보이스피싱 탐지에 적용 가능하다”고 말했다.

한편 김용대 교수팀은 2012년부터 현재까지 이동통신 보안 분야에서 다양한 연구를 진행했다. 2015년에는 상용 VoLTE 서비스 10가지 구현 취약점들을 발견해 미국 컴퓨터 침해 사고 대응반(CERT)에 제보했고, 2019년에는 LTE 이동통신 취약점 자동분석 시스템을 개발, 51개의 새로운 취약점을 발견해 통신사 및 제조사들에 해당 문제들을 보고했다.

2022년에는 43개의 휴대전화 이동통신 칩에서 26개의 보안 취약점을 찾아 휴대전화 제조사에게 보고했다.

이번 연구는 경찰청 국가개발연구사업 '네트워크 기반 보이스피싱 탐지 및 추적 기술 개발'과 정보통신기획평가원(IITP) '정형 및 비교 분석을 통한 자동화된 이동통신 프로토콜 보안성 진단 기술' 사업, 융합보안대학원 사업 지원을 받아 수행됐다. 현재 연구팀은 실제 고객의 피해 방지로 이어질 수 있도록 SK텔레콤과 협업 중이다.

김영준기자 kyj85@etnews.com