KT 소액결제 해킹 사태로 인한 고객정보 유출이 기존에 알려진 것보다 광범위하게 이뤄진 것으로 확인됐다. 가입자식별정보(IMSI)뿐 아니라 단말기식별번호(IMEI), 휴대폰 번호까지 추가 유출되면서 복제폰 생성(심 스와핑)에 대한 우려가 제기됐지만, KT는 인증키는 안전하게 보관되고 있다며 가능성을 일축했다.

KT는 18일 광화문 웨스트사옥에서 열린 브리핑에서 고객정보 유출로 인한 소액결제 피해가 모바일 상품권 결제 외에 교통카드 등 다른 유형에서도 확인됐다고 밝혔다. 지금까지 확인된 피해건수와 피해금액도 30%가량 더 늘었다.

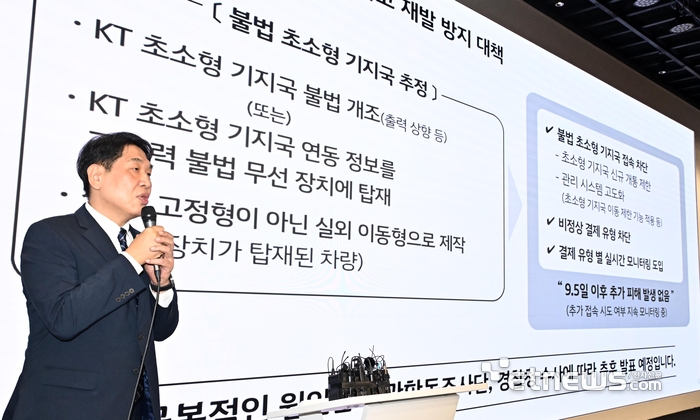

또한 기존에 알려진 불법 초소형 기지국(펨토셀) 2개 외에 2개의 ID가 새롭게 발견됐다. IMEI와 전화번호까지 추가 유출된 정황이 드러나면서 사태 파장이 더욱 커질 전망이다.

특히 IMSI 외에 IMEI와 휴대폰 번호도 단말들이 불법 기지국에 접속했을 때 전송할 수 있다는 가능성이 확인됨에 따라 추가 정보 유출 가능성도 배제할 수 없다. IMEI는 15개 숫자로 구성된 휴대폰 국제 고유식별번호다. 단말기 제조사, 모델 등의 정보를 포함한다.

일각에선 IMEI 유출로 '심 스와핑' 피해 위험성이 커지는 것 아니냐는 우려를 제기한다. 심스와핑은 유심을 복제해 다른 스마트폰에 꽂아 불법적인 행위를 하는 것을 일컫는다.

다만 KT는 IMEI 유출에도 복제폰은 불가하다는 입장이다. 구재형 KT 네트워크기술본부장은 “복제폰 생성에 필수인 인증키는 유출되지 않아 복제폰 생산 가능성은 없다”면서 “유심 인증키는 두 군데 나눠져 보관되며 하나는 단말 유심칩, 다른 하나는 KT 시스템 내 암호화돼 안전하게 저장돼있다”고 강조했다.

이에 대해 보안업계 전문가는 “추가 유출이 지속 확인됨에 따라 인증키 등 다른 정보 역시 안전을 보장하기 힘든 상황”이라며 “불법 기지국 해킹만으로는 알 수 없는 이름과 생년월일까지 무단 소액결제에 사용된 정황이 있는 만큼 서버 침해 여부에 대한 정밀조사 결과가 나와야 복제폰 우려를 떨칠 수 있을 것”이라고 말했다.

또 경찰 수사 결과 용의자 2명이 검거됐지만 해외 배후조직 연관 가능성도 제기되면서 불법 차량형 이동 기지국 외에 다른 방식의 해킹 공격이 발생했을 가능성도 있다. 범죄자들이 어떻게 각종 인증 절차를 우회해 소액결제까지 진행했는지는 아직 밝혀지지 않았다.

KT는 혹시 모를 범죄를 막기 위해 비정상인증차단시스템(FDS) 모니터링을 강화한다는 방침이다. 비정상적 기변을 감지하는 FDS를 통해 심 스와핑을 방지할 수 있다는 설명이다.

KT는 고객보호 조치도 기존 발표보다 더욱 확대하기로 했다. 먼저 피해 고객을 대상으로 향후 휴대폰 통신기기 사용과 연계해 발생하는 금융 사기 피해를 보상하는 'KT 안전안심보험'을 3년간 무료로 제공한다. 또한 전국 2000여개 매장을 '안전안심 전문매장'으로 전환해 고객이 안심하고 통신 서비스를 이용할 수 있는 환경을 마련할 계획이다.

박준호 기자 junho@etnews.com