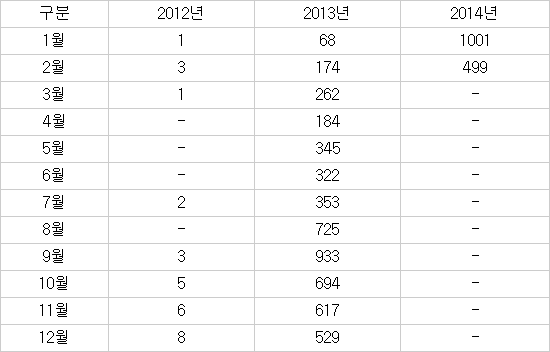

관련 통계자료 다운로드 2012~2014년 스미싱 악성코드 현황

관련 통계자료 다운로드 2012~2014년 스미싱 악성코드 현황

올 1~2월 사이에 스미싱 악성코드가 1500개 발견됐다. 2012년 한해 동안 발견된 스미싱 악성코드의 52배에 달한다.

안랩(대표 권치중)은 올해 들어 스미싱 악성코드가 수법을 바꿔가며 기승을 부린다고 밝혔다.

최근 발견된 스미싱 문자는 스마트폰 보안강화, 예비군·민방위 훈련, 가벼운 유머를 활용하는 등 믿을 만한 조직을 사칭하거나 정치·사회적 이슈를 가장해 악성코드 설치를 유도하는 ‘사회공학적 기법’을 쓴다.

올초 발생한 대규모 개인정보 유출 사고에 편승해 사용자 불안감을 노린 스미싱이 많았다.

‘도움 되시길 바랍니다. 카드사 정보유출로 인한 2차 피해 방지앱 나왔어요 ht*p://p*o*e-*.c*m’ ‘폰뱅킹 보안강화를 위하여 한층 더 업그레이드하시길 바랍니다 클릭ht*p://g*o.*l/*6*k*R’ ‘2014년 2월 3일로부터 각종 스미싱을 방지하기 위하여 폰뱅킹을 업그레이드하시길 바랍니다-전자금융위원회에서 알림h**p://*o*.g*/*o*v’ 등과 같은 내용으로 유포된다. 개인정보 유출과 폰뱅킹 보안에 대한 관심이 고조돼 무심코 URL을 클릭하기 쉽다.

예비군·민방위 훈련 문자는 최근 들어 가장 많이 유포된 스미싱 문자 유형이다. 지난 2월에 국방부가 주의를 발표한 이래 3월에 다시 증가했다. 3월 첫째 주에 발견된 스미싱 악성코드의 약 66%를 차지한다. 민방위 비상소집훈련 대상자라는 문구와 함께 일정 확인을 사칭한 URL을 포함한다. 민방위 훈련 대상자라면 URL을 클릭할 가능성이 높다.

결혼과 건강을 챙기는 봄철을 맞아 ‘웨딩’과 ‘건강 암검진 대상’ 스미싱도 등장했다. ‘[청첩장] 저희 두사람 하나가 되기를 약속하려합니다. 청첩장보기 w*w.c**.do/Y**’ ‘고객님은 2014년 암검진 대상이오니, 꼭 암검진 받으십시오. H**p://goo.**/M3a**u’ 등 문구가 발견됐다.

스미싱 문자 내 URL을 클릭하면 금융정보와 같은 민감한 개인정보나 소액결제, SMS(문자메시지)와 주소록이 유출된다. 전화송수신 감시 등 피해가 발생한다.

스미싱 피해를 최소화하려면 △소셜네트워크서비스(SNS)나 문자 메시지에 포함된 URL 실행 자제 △모바일 백신으로 스마트폰을 주기적으로 검사 △‘알 수 없는 출처(소스)’의 허용 금지 설정 △스미싱 탐지 전용 앱 다운로드 △‘스미싱 알람’ 정보 확인 등이 필요하다.

<2012~2014년 스미싱 악성코드 현황>

김인순기자 insoon@etnews.com