연말 인터넷 금융 서비스 이용자를 겨냥한 악성코드 ‘다이어(Dyre)’가 기승이다.

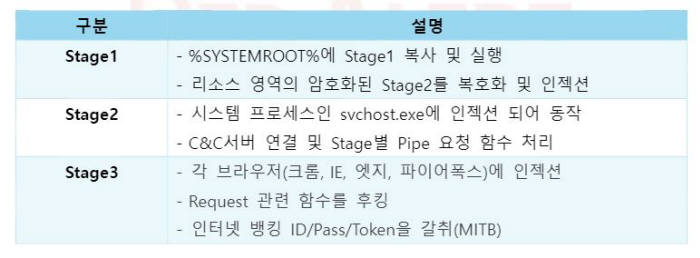

NSHC(대표 허영일) 레드얼럿팀은 최근 해외에서 악명 높은 ‘다이어’ 악성코드가 국내 금융기관 4곳을 공격했다고 밝혔다. 해당 악성코드는 인터넷 익스플로러와 크롬, 파이어폭스 등 웹 브라우저를 조작해 금융 로그인 등 개인정보를 탈취한다. 다이어에 감염되면 다른 악성코드를 추가로 내려 받아 2차 공격을 실행한다.

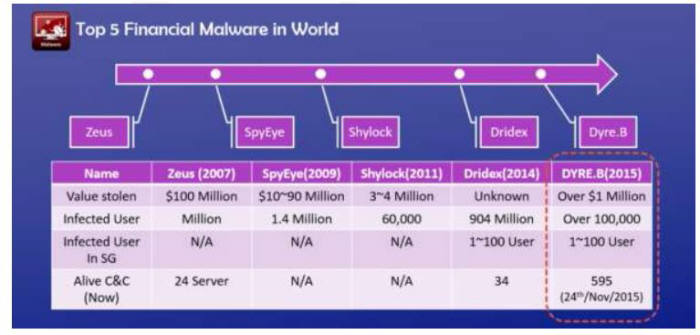

다이어는 2014년 7월부터 미국과 영국 등 영미권 국가 은행을 주로 공격했다. 최근 한국 금융권을 비롯해 세계 1000개 이상 은행과 기업이 공격 대상이다. 관련 범죄조직이 해당 악성코드를 고도화했다. 마이크로소프트 윈도 10에 처음 들어간 ‘엣지’ 웹 브라우저나 안티바이러스 솔루션, 지능형지속위협(APT) 제품을 우회하는 기능이 적용됐다.

최근 발견된 다이어 악성코드는 국내뿐만 아니라 해외에서도 변종이 나타났다. 우회 공격을 감행해 탐지가 어렵다. 다이어는 APT 수법인 스피어 피싱 공격으로 내부 시스템에 침투한다. 우선 어파트레(Upatre)라는 악성코드에 감염된 후 다이어가 시스템에 내려온다. 공격자는 5개 국가, 50가지 경로를 이용해 다이어 악성코드를 다운로드 한다.

다이어는 어파트레를 이용해 시스템에 상주한다. 어파트레는 스피어피싱, 소셜 네트워킹 사이트, 웹사이트에서 악성 리다이렉션 등 방법을 이용해 다이어를 내려 받는다.

최신 다이어는 악성코드 동작에 필요한 정보를 실시간으로 주고받으며 데이터를 보호한다. 다이어는 공격 대상 웹 브라우저를 인식해 인터넷 뱅킹 사용자 정보를 탈취한다. 다이어는 APT공격을 탐지하는 가상머신을 우회한다. 마이크로소프트 윈도 시큐리티센터와 방화벽, 윈도 디펜스 서비스 등 보안기능을 중지시킨다.

다이어는 명령&제어(C&C) 서버 명령에 따라 시스템을 물리적으로 파괴한다. 각 드라이브별로 다시 쓰기가 성공하면 시스템을 종료해 부팅이 불가능한 상태로 만든다.

NSCH는 다이어 피해를 줄이려면 “윈도 탐색기 폴더 옵션에서 ‘보호된 운용체계 파일 숨기기(권장)’ 체크를 해제하고 ‘숨김 파일 및 폴더 표시’ 버튼을 클릭해 적용한 뒤 ‘C:\WINDOWS\[RndStr].exe (MD5 : *****CB62)’ 경로 파일을 삭제하라”고 권고했다. 윈도 레지스트리 편집기를 이용해 악성코드 관련 레지스트리도 삭제한다.

김인순기자 insoon@etnews.com